战场态势信息可体现战场中敌方与我方的侦查情况、谍报、以及战争进行情况,战场态势信息包括侦查情报、敌方信息以及我方信息。随着各国科技不断进步,世界战争步入信息化,战场态势信息实时共享对于作战胜利具有重要的辅助意义[1]。战场态势信息共享网络利用数据分发处理模式实现信息共享,实时的战场态势信息共享可帮助战争决策者对战争形势快速应变,并将最佳战术数据在合适时间传输到所需传输位置。战场态势信息共享是信息化战争的关键,战争相关指挥员需要依据战争实施情况判断、决策以及控制,利用共享信息数据获取战争主导权。战场态势信息数据实时共享的可靠性和合理性极为重要,高效的战场态势信息共享网络对于辅助战争胜利具有重要意义[2]。

随着网络技术不断发展,计算机网络已应用于人类生活、生产的各个领域,伴随网络技术高速发展,众多不法分子利用网络空隙研发大量入侵技术[3],为人们使用计算机带来大量安全隐患。战场态势信息具有高隐私性,战场态势信息的安全性指标要求极高,战场态势信息篡改将造成极为严重后果,可直接影响战争结果。普通的防火墙和入侵检测系统虽可以避免网络中少量安全隐患,但无法保障网络中数据不遭受篡改。战场态势信息共享网络数据的安全问题已成为信息安全领域的重要研究课题[4],以往的数据库备份、审计功能等仅可满足普通网络数据库安全,而无法保证高度敏感的战场态势信息共享网络数据安全。设计战场态势信息共享网络数据防篡改方法,为提升战场态势信息共享网络数据安全提供依据。

1 信息共享网络数据防篡改方法

1.1 战场态势信息共享网络

战场态势信息共享网络具有异构性,从战场态势信息共享网络工作方式、网络架构以及网络数据流分析战场态势信息共享网络具有的高效性。

1.1.1 网络工作方式

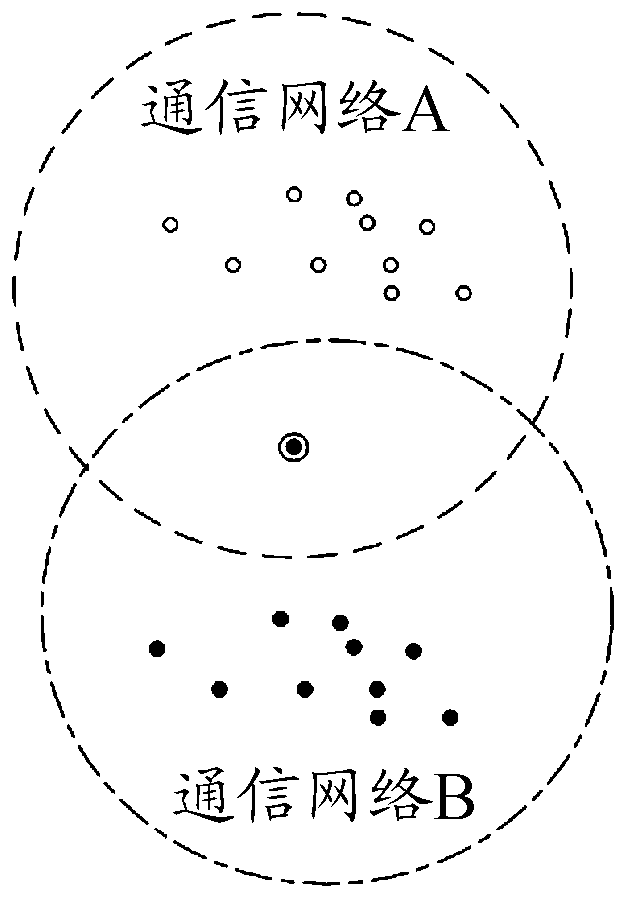

战场态势信息共享网络选取集中式工作方式令网络间战场态势信息数据实现共享[5],战场态势信息共享网络工作方式如图1所示。

图1 战场态势信息共享网络工作方式示意图

图1中,空心节点表示通信网络A中节点,实心节点表示通信网络B中节点,通信网络A与通信网络B相交处节点为共享通信网络的中间节点。

通过图1可以看出,战场态势信息共享网络中具有可同时在A网与B网工作的中间节点。中间节点越多设备所需改动越大。中间节点需充分考虑2个通信网络节点分布以及通信距离[6]。利用中间节点具有的多网数据转发共享分发功能令战场态势信息共享网络中数据实现共享。

1.1.2 网络总体架构

战场态势信息共享网络具有异构性,主要原因是不同的网络架构具有不同的网络协议和通信格式[7],为实现战场态势信息网络数据共享,避免对通信网络设备改动过大,设计战场态势信息共享网络架构如图2所示。

图2 战场态势信息共享网络架构框图

通过图2可以看出,战场态势信息共享网络架构通过中间节点实现数据共享,不同网络内节点仅需实现自身网络协议与网络结构。

可供不同通信网络公共使用的共享数据处理层设置于通信网络数据传输层与网络层内,共享数据处理层功能为:

1) 所设置共享数据处理层可同时传递与处理不同通信网络数据传输层与网络层全部数据。

2) 所设置共享数据处理层可将不同通信网络中战场态势信息数据经过相关处理后转化为另一个通信网络可有效识别的战场态势信息[8],并将处理后数据从其中一个通信网络发送至另一个通信网络网络层以及数据传输层。

由于设置共享数据处理层,不同通信网络可以选取不同路由方法传递战场态势信息数据,然后在链路层选取不同介质访问控制方法实现战场态势信息网络数据共享[9],避免由于战场态势网络异构性影响战场态势信息数据共享。

1.1.3 网络数据流

战场态势信息共享网络内包含不同通信网络,利用中间节点实现战场态势信息数据共享[10],中间节点所处位置为中间节点多网数据转发共享分发模块。战场态势信息共享网络数据流程如图3所示。

图3 战场态势信息共享网络数据流程框图

图3中,细双箭头表示通信网络A中消息,粗实心箭头表示通信网络B中的消息,细单实线箭头表示A网中战场态势消息;细单虚线箭头表示B网中战场态势消息;双粗实心箭头表示共享战场态势的全部A网消息,单粗空心箭头表示共享战场态势的全部B网消息。

中间节点多网数据转发共享分发模块共包括接收A、B网消息模块,A、B网消息分类模块、A网-B网态势以及B网-A网态势转换模块以及转发A网、B网消息模块。

通过图3可以看出,不同通信网络依据自身网络设计实现网络内部数据传输,通过通信网络可实现威胁预警、指挥控制等作战应用需求[11]。中间节点多网数据转发共享分发模块接收不同通信网络的战场态势信息后,利用数据接收、过滤、转换以及转发实现战场态势信息网络数据共享。

1.2 信息共享网络数据防篡改方法

选取RDTP协议防止战场态势信息共享网络中数据被篡改,RDTP协议应用于战场态势信息共享网络架构共享数据处理层的数据传输过程中。

RDTP协议运行包括战场态势信息共享网络的网络维护更新、节点睡眠调度以及节点可靠信息数据转发,其中一个RDTP协议周期可重复运行节点睡眠调度以及节点可靠信息数据转发[12]。

更新共享网络节点的能量、时钟、以及连通度实现网络维护更新,网络维护更新可实现共享网络可靠信息数据转发。

节点睡眠调度阶段:

战场态势信息共享网络中没有需要传输信息数据时,战场态势信息共享网络中间节点转换至睡眠状态,睡眠状态可有效降低节点能量消耗[13]。战场态势信息共享网络中存在需要传输信息数据时,网络中间节点被唤醒同时执行工作,节点睡眠调度算法可监测网络节点自身剩余能量、连通度以及区域性时间发生情况,节点睡眠调度公式如下:

(1)

式中: α、β、γ均表示共享网络节点信息数据的加权系数,并且α+β+γ=1;Bei与Bi分别表示共享网络中间节点i于信息数据传输时期望网络节点连通度以及布置共享网络中间节点i后的连通度; Fi与Fni分别表示共享网络中间节点i未传输数据时能量以及中间节点i附近节点的平均能量信息;Ni与Mi分别表示目前周期共享网络中间节点i信息数据传输次数以及经历可靠信息数据转发总次数。

共享网络节点信息数据发送竞争、转发竞争以及可靠传输构成共享网络节点可靠信息数据转发阶段。共享网络节点依据战场态势信息数据的优先级设置信息数据发送队列形式为3种,3种信息数据发送队列组成节点信息数据发送竞争[14];共享网络中节点A获取由节点信息数据发送竞争而来的信息数据传输通道使用权后发送信息数据至节点B,节点B依据自身剩余能量将所接收节点A的信息数据的转发价值计算后,同时评估网络中节点A至节点B的中间节点欧式距离,可得节点B的信息数据转发价值公式如下:

(2)

式中:lA与lB分别表示共享网络中节点A与节点B至中间节点的欧式距离;R表示剩余能量;FB与FnB分别表示共享网络节点B未传输数据前能量以及节点B附近节点的平均能量信息。

战场态势信息共享网络数据受到篡改时利用共享网络中各节点备用节点实现传输[15],选取备用节点公式如下:

(xB-xX)2+(yB-yX)2≤k

(3)

式中:(xB, yB)与(xX, yX)分别表示共享网络信息数据传输的主节点B坐标以及参与竞争的节点,k为常数,表示所选取备用节点所在位置的区域半径。

共享网络节点备用节点选取符合式(3)的节点,节点不符合式(3)时,该节点竞争后则转换至睡眠状态。

通过以上过程实现RDTP协议,保证共享网络数据传输的可靠性,防止战场态势信息共享网络数据被篡改。

2 实验分析

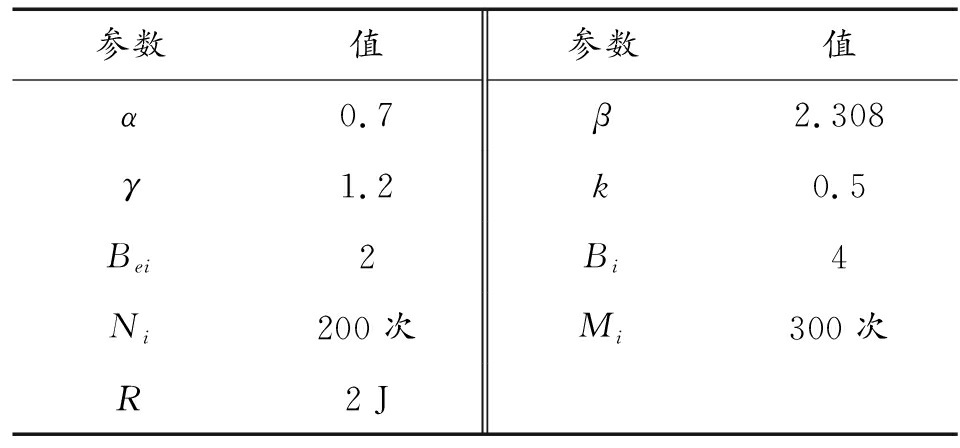

为检测本文设计战场态势信息共享网络数据防篡改方法防止战场态势信息数据篡改有效性,选取两台操作系统为Windows 10操作系统的计算机,CPU选用4核,2.4 GHz的INTEL XEON E7440处理器,其存储容量为2 TB,利用IIS5.0网络服务器依据本文方法建立战场态势信息共享网络,其中,仿真参数设置如表1所示。

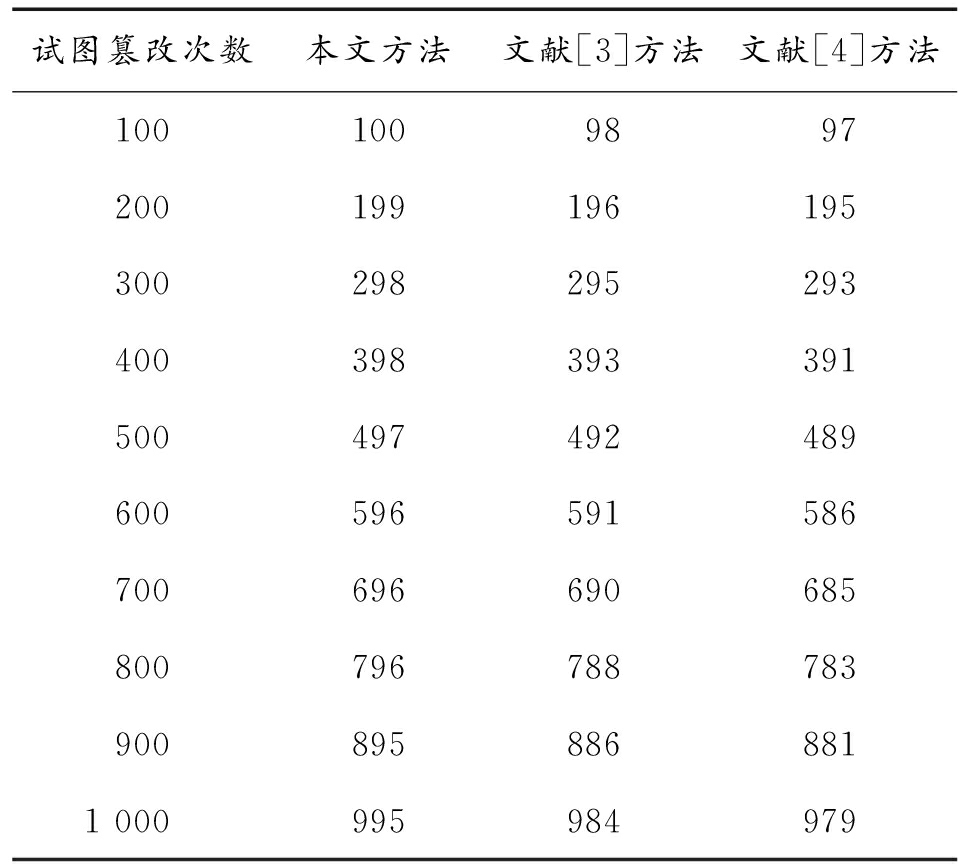

在上述参数设置下,选取Matlab仿真平台利用Java语言编程本文方法以及仿真实验。将本文方法与文献[3]与文献[4]方法对比,其中过文献[3]是通过态势感知系统及核心传感器搭建多平台感知网络,并结合实际情况分析局部冲突情况,实现战场态势的感知。文献[4]利用数字地球和视景仿真的双平台架构进行系统的全局和局部高精态势展示,实现战场态势的实时可视化处理。为保证实验的可靠性,对本次实验硬件环境参数设置进行统一,通过仿真平台模拟攻击者篡改战场态势信息共享网络数据1 000次,统计本文方法对战场态势信息共享网络数据防篡改行为检测结果,对比文献[3]和[4]的结果如表2所示。

表1 参数设置

参数值参数值α0.7β2.308γ1.2k0.5Bei2Bi4Ni200次Mi300次R2 J

表2 不同方法检测篡改行为结果 次

试图篡改次数本文方法文献[3]方法文献[4]方法10010098972001991961953002982952934003983933915004974924896005965915867006966906858007967887839008958868811 000995984979

通过表2实验结果可以看出,攻击者试图篡改战场态势信息共享网络数据次数为1 000时,采用本文方法检测篡改行为准确率高达99.5%,而采用文献[3]方法与文献[4]方法检测篡改行为准确率仅为98.4%以及97.9%,实验结果表明本文方法可有效检测战场态势信息共享网络中攻击者存在的篡改行为。

统计攻击者试图篡改战场态势信息共享网络数据1 000次时本文和文献[3]、[4]3种方法防篡改结果,如表3所示。

通过表3实验结果可以看出,采用本文方法对战场态势信息共享网络数据防篡改的安全性能明显高于另两种方法,说明采用本文方法可以更好保证战场态势信息共享网络数据安全性。相比于另两种方法,采用本文方法被篡改数据数量最少,攻击者试图篡改数量为1 000次时,采用本文方法被篡改数据数量仅为5次,说明采用本文方法可有效防止战场态势信息共享网络数据被篡改。

表3 不同方法防篡改结果 次

试图篡改次数本文方法防篡改成功次数防篡改失败次数文献[3]方法防篡改成功次数防篡改失败次数文献[4]方法防篡改成功次数防篡改失败次数1001000982973200199119641955300298229552937400398239373919500497349284891160059645919586147006964690106851580079647881278317900895588614881191 00099559841697921

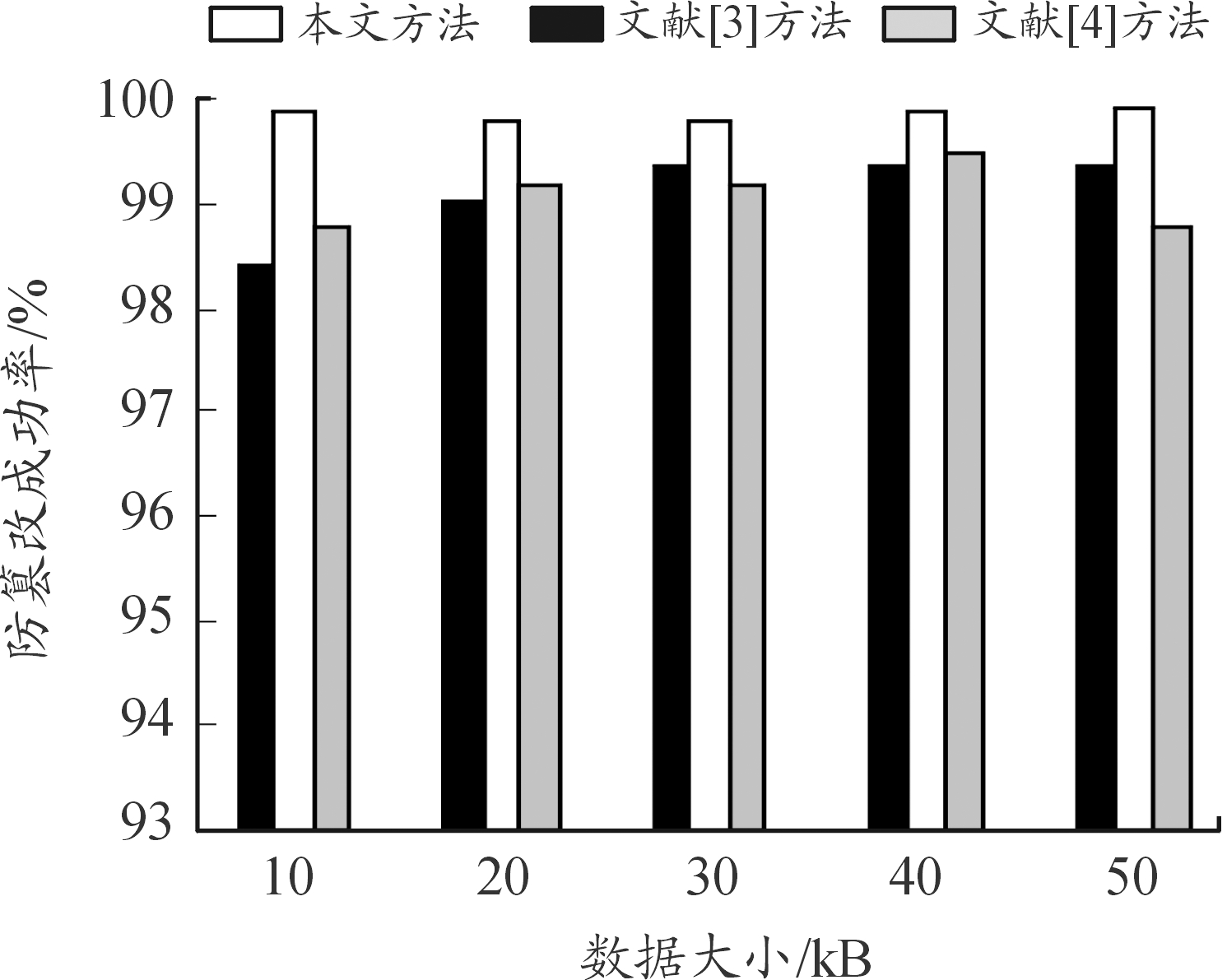

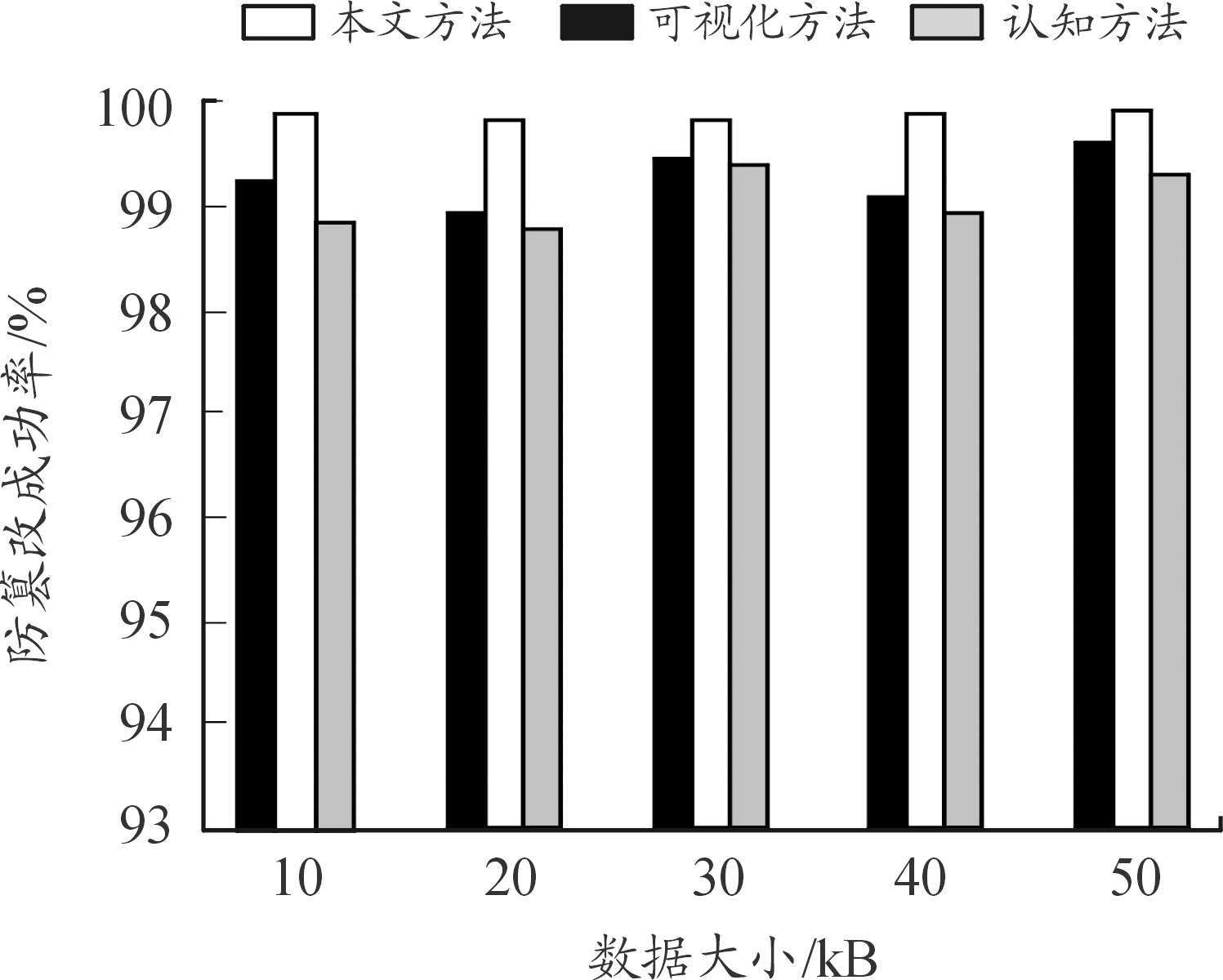

采用本文方法对战场态势信息共享网络数据防篡改,攻击者试图对战场态势信息共享网络数据实施增加篡改时,采用本文方法获取的防篡改结果如图4所示。

图4 共享网络数据防增加篡改结果直方图

通过图4实验结果可以看出,采用本文方法对战场态势信息共享网络数据防篡改,在攻击者试图对战场态势信息共享网络数据实施增加篡改时,可有效防止攻击者的增加篡改行为,防篡改成功率高达99%以上,防增加篡改成功率明显高于可视化方法[4]与认知方法[3]。

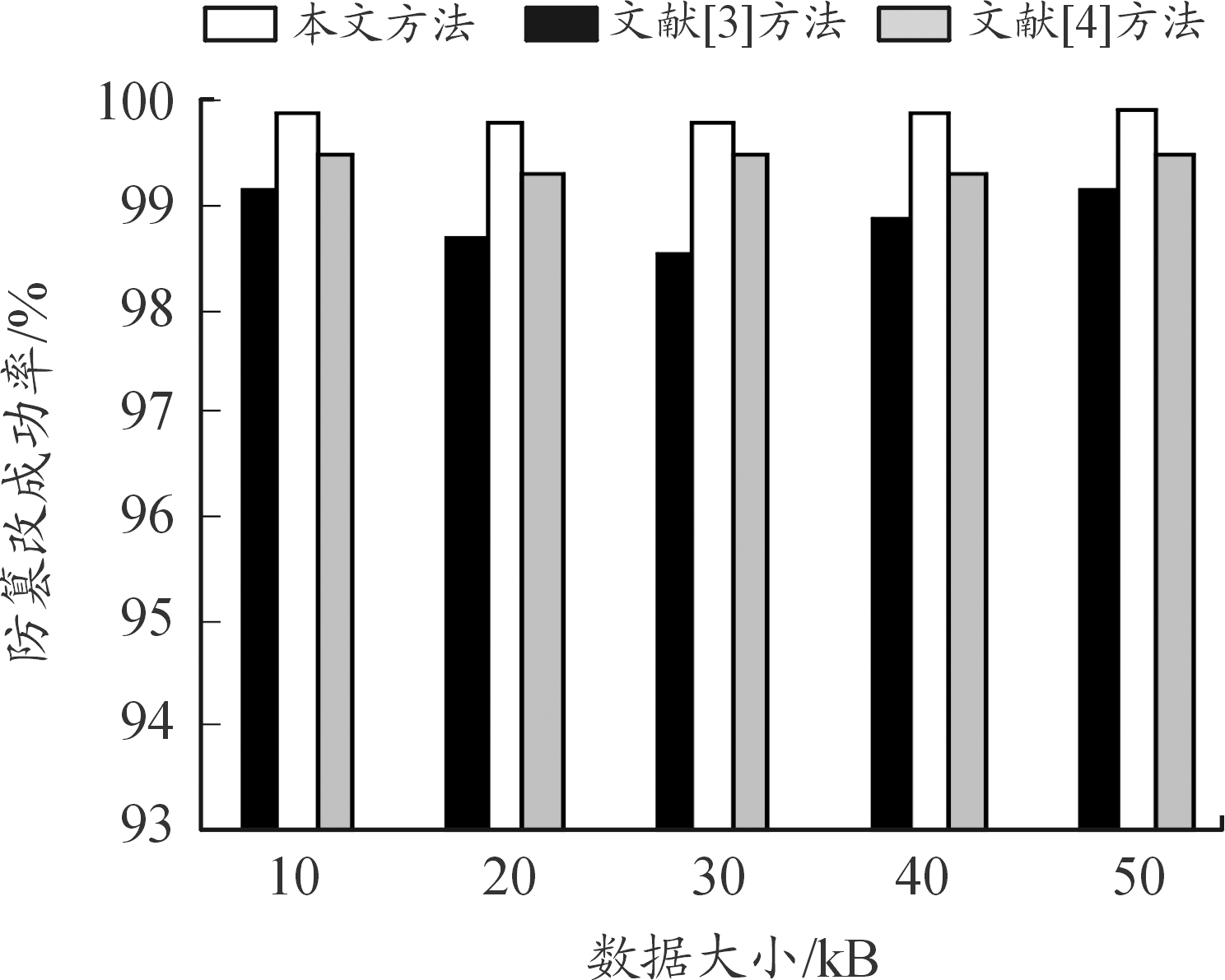

攻击者试图对战场态势信息共享网络数据删除篡改时,采用3种方法获取的防篡改结果如图5所示。

通过图5实验结果可以看出,采用本文方法对战场态势信息共享网络数据防篡改,在攻击者试图对战场态势信息共享网络数据实施删除篡改时,防删除篡改成功率高达99%以上,明显高于可视化方法与认知方法,验证本文方法的防删除篡改能力。

图5 共享网络数据防删除篡改结果直方图

攻击者试图对战场态势信息共享网络数据乱序篡改时,采用3种方法获取的防篡改结果如图6所示。

图6 共享网络数据防乱序篡改结果直方图

通过图6实验结果可以看出,采用本文方法对战场态势信息共享网络数据防篡改,在攻击者试图对战场态势信息共享网络数据实施乱序篡改时,防替换篡改成功率高达99%以上,明显高于可视化方法与认知方法,验证本文方法的防乱序篡改能力。

通过以上实验结果可以看出,采用本文方法对战场态势信息共享网络数据防篡改,在攻击者试图增加、删除以及替换战场态势信息共享网络数据时,均可有效制止,有效验证本文方法防篡改性能。

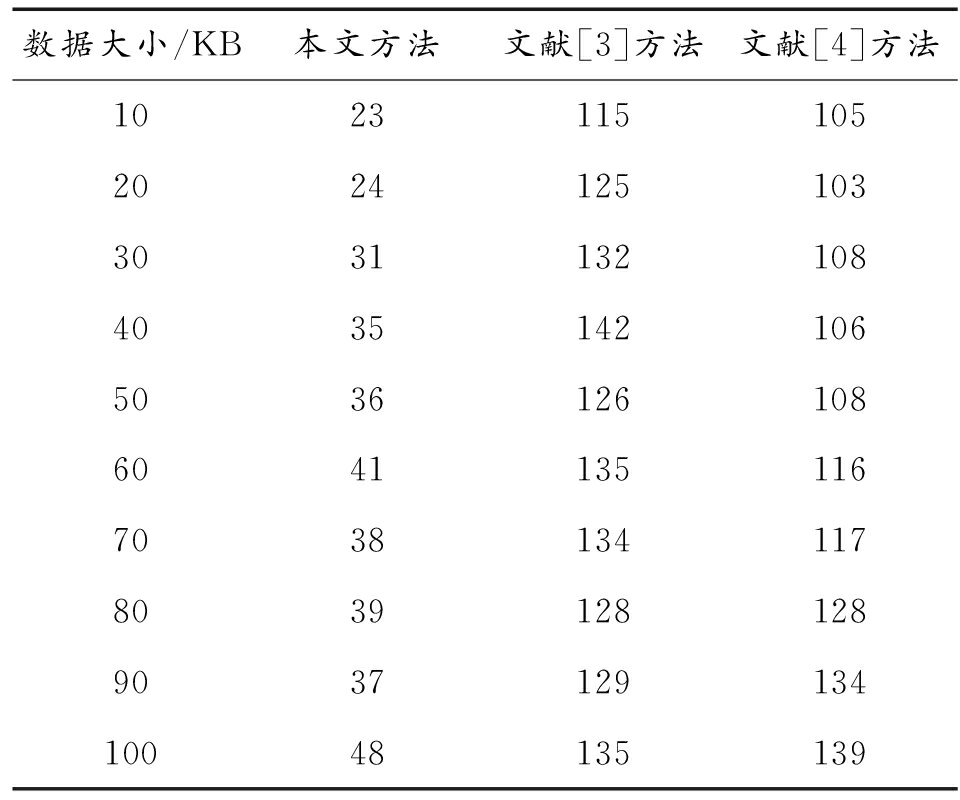

统计采用本文方法在不同战场态势信息共享网络数据大小时的防篡改时间,并将文献[3]方法与文献[4]方法对比,对比结果如表4所示。

通过表4实验结果可以看出,采用本文方法不仅可有效检测与防止攻击者篡改行为,并具有实时性较高的优势,对于不同大小的战场态势信息共享网络数据,均可在最快时间防止攻击者篡改,验证本文方法具有较高的防篡改实时性。

统计采用本文方法对战场态势信息共享网络数据防篡改在不同数据量时的资源占用情况,并将本文方法与可视化方法和感知方法对比,对比结果如表5所示。

表4 不同方法防篡改时间 ms

数据大小/KB本文方法文献[3]方法文献[4]方法10231151052024125103303113210840351421065036126108604113511670381341178039128128903712913410048135139

表5 资源占用情况

数据大小/KB本文方法CPU占用率/%内存使用/MB文献[3]方法CPU占用率/%内存使用/MB文献[4]方法CPU占用率/%内存使用/MB203.251525.261855.86179403.511585.381895.94181603.821625.561915.99183803.931645.681926.051841004.141665.811936.081861204.251685.921946.131891404.361696.051956.281921604.421716.112016.381941804.581736.212036.431982004.641756.352056.58203

通过表5实验结果可以看出,采用本文方法对战场态势信息共享网络数据防篡改在不同数据量时的CPU占有率以及内存使用情况均明显由于令两种方法,采用本文方法对战场态势信息共享网络数据防篡改数据量大小为200 KB时,CPU占用率仅为4.64%,内存占用仅为175 MB,良好的资源占用情况再次验证本文方法的防篡改性能。

3 结论

目前的战争大部分属于联合作战,战场态势信息共享网络数据的安全性对于作战取得胜利具有决定性作用,战场态势信息共享网络采用集中式工作方式,具有易于实现的特点,因此应用性较高,但抗毁性能有待提高。战场态势信息共享网络数据选取RDTP协议有效防止攻击者篡改,并具有适应能力强的优势。通过大量仿真验证该方法应用于战场态势信息共享网络中,可有效防止攻击者篡改战场态势信息共享网络数据,提升战场态势信息共享网络数据安全性能。

[1] 张昊.通用战场态势可视化系统的设计及实现[J].计算机工程与应用,2018,54(17):258-265.

[2] 姜博文,姜勤波,齐世举,等.战场复杂电磁环境仿真平台的设计方案研究[J].现代防御技术,2018,46(02):208-213.

[3] 范西昆,何丽娜.美军地面战场态势感知系统发展启示[J].现代雷达,2018,40(5):5-7,12.

[4] 张昊.通用战场态势可视化系统的设计及实现[J].计算机工程与应用,2018,54(17):258-265.

[5] 钱卫宁,邵奇峰.区块链与可信数据管理:问题与方法[J].软件学报,2018,29(1):150-159.

[6] 刘明达,拾以娟,陈左宁.基于区块链的分布式可信网络连接架构[J].软件学报,2019,30(8):2314-2336.

[7] 杨敏,张仕斌,张航,等.异构联盟系统中基于二层区块链的用户信任协商模型[J].应用科学学报,2019,37(02):244-252.

[8] 刘译阳.基于大数据下社会网络分析与知识共享管理研究[J].情报科学,2019,37(4):109-115.

[9] 朱杰,游雄,夏青.基于认知的战场地理环境仿真对象数据模型[J].系统仿真学报,2019,31(06):1070-1084.

[10] 李全喜,徐嘉徽,魏骏巍,等.基于BP神经网络的共享服务平台资源信息质量评价研究——以短租类共享服务平台为例[J].图书情报工作,2019,63(10):125-133.

[11] 李又明,黄家玮,徐文茜,等.数据中心网络中任务感知的传输控制协议[J].计算机工程,2018,44(04):145-148+153.

[12] 沈飞,李争,许雄,等.面向雷达对抗的电磁态势认知问题研究[J].强激光与粒子束,2019,31(09):74-78.

[13] 孙雅薇,周超.态势图中几种“势”的表征方法[J].火力与指挥控制,2018,43(04):79-83.

[14] 朱巍,刘青,程艳,等.运用互联网与大数据推进产业发展的路径分析——以湖北省为例[J].科技进步与对策,2017,34(24):64-70.

[15] 雷伟斌,谢海松,薛建强,等.基于内容的战场信息分发系统研究[J].火力与指挥控制,2018,43(6):90-93,97.